Uma campanha de phishing direcionada exclusivamente a proprietários brasileiros de iPhones foi mapeada com 47 sites fraudulentos que imitam páginas da Apple para obter credenciais de contas e, em seguida, contornar o bloqueio de ativação dos aparelhos roubados.

Visão geral do incidente

O ponto de partida da investigação foi a publicação feita pelo perfil Clandestine na rede social X. O usuário, especializado em alertas de segurança, relatou em 10 de fevereiro de 2026 a identificação de um total de 47 domínios maliciosos voltados a usuários no Brasil. Todos os endereços analisados apresentam conteúdo em português e adotam terminologias relacionadas à marca Apple e ao território brasileiro, indicando foco regional claro. O propósito declarado pelos atacantes é recolher dados de login das Contas Apple de vítimas que já tiveram seus dispositivos subtraídos, empregando essas informações para desbloquear o recurso de ativação que, de outra forma, renderizaria o iPhone inutilizável para terceiros.

Quem são os alvos prioritários

As vítimas preferenciais da operação são usuários que relatam perda ou roubo do telefone. Esse público, normalmente angustiado com a possibilidade de não recuperar o aparelho, torna-se mais suscetível a interações de emergência ou solicitações de “suporte” que prometem localização ou remoção imediata do dispositivo de sistemas de controle remotos. O golpe, portanto, se apoia na combinação de urgência emocional e aparente credibilidade para induzir o fornecimento voluntário de dados sensíveis, como ID Apple e senha.

Como o golpe é iniciado

Após o furto do iPhone, os fraudadores obtêm o contato do proprietário. A forma exata como esses dados de contato chegam aos criminosos não foi detalhada, mas o relato confirma que, com o telefone em mãos, eles passam a se fazer passar por representantes do suporte oficial da Apple. Por meio de mensagens de texto ou e-mails, enviam um comunicado em tom formal e direto, geralmente iniciado com a saudação “Prezado(a) Cliente”. O texto informa que o dispositivo foi supostamente localizado e que existe um “procedimento de retirada imediata” pronto para ser seguido. Para continuar, a vítima é orientada a acessar um link que leva a um dos 47 domínios fraudulentos identificados.

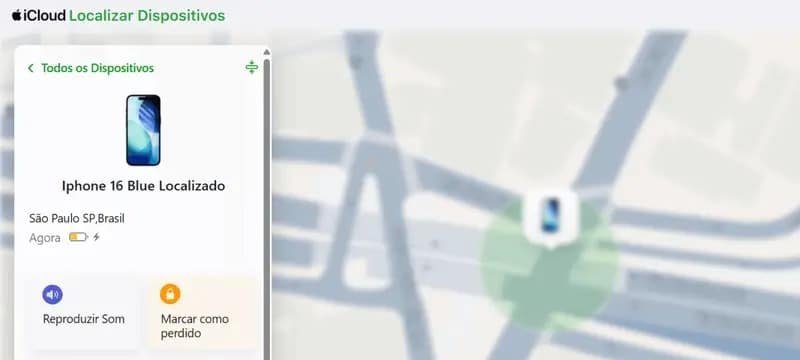

Estrutura das páginas falsas

Os sites maliciosos reproduzem, com alto grau de semelhança, a interface web da funcionalidade Buscar (Find My) do iCloud. Elementos visuais, tipografia e disposição dos botões são replicados para criar a impressão de que o visitante está em uma plataforma legítima da Apple. Em algumas etapas, a página chega a redirecionar o navegador temporariamente para endereços autênticos da empresa norte-americana, o que reforça a sensação de legitimidade. Depois desses redirecionamentos, o usuário retorna ao ambiente forjado, onde campos de login solicitam ID Apple, senha e, em certas variantes, verificação em duas etapas. O pedido de cópia de documento com foto ou nota fiscal — mencionado na mensagem inicial — tem o objetivo de conferir aparência adicional de oficialidade e, possivelmente, fornecer materiais que ajudem na retirada de barreiras de ativação.

Etapas de coleta e uso das credenciais

1. Coleta inicial: Assim que a vítima digita a combinação usuário/senha, as credenciais são enviadas ao servidor controlado pelo grupo criminoso.

2. Validação silenciosa: Mediante posse dos dados, os atacantes realizam login real no serviço Apple com IPs mascarados, verificando se as informações estão corretas.

3. Desativação do bloqueio: De posse do ID e da senha legítimos, o grupo remove remotamente o aparelho da lista de dispositivos associados à conta. Esse procedimento desarma o bloqueio de ativação, permitindo que o iPhone seja restaurado e configurado como se fosse novo.

4. Revenda do aparelho: Sem vínculos anteriores e já desbloqueado, o smartphone entra em rotas de revenda formal ou informal, elevando o valor de revenda em comparação a um dispositivo ainda travado.

Características comuns dos 47 domínios

Os endereços falsos apresentam três traços principais: terminologia ligada à Apple, referências explícitas ao Brasil e variações ortográficas que dificultam filtros automáticos. Exemplos incluem uso de palavras como “icloud”, “buscar-iphone” ou “suporteapple” combinadas a sufixos de país (.br) e fórmulas de fácil memorização por falantes de português. Além disso, os criminosos empregam certificados HTTPS legítimos, o que exibe o ícone de cadeado no navegador e reduz a desconfiança do visitante médio. Todos esses fatores se somam para gerar a impressão de ambiente seguro, quando, na prática, o site serve unicamente para extrair informação sigilosa.

Por que o bloqueio de ativação é alvo dos criminosos

O bloqueio de ativação, introduzido pela Apple nas versões mais recentes do iOS, impede a inicialização de um iPhone sem a digitação do ID Apple original. Essa barreira torna o roubo físico menos atraente, pois o aparelho bloqueado não tem utilidade comercial. A operação identificada demonstra que, ao coletar os dados de login, os criminosos recuperam o valor de mercado do dispositivo subtraído. Dessa forma, as credenciais da vítima equivalem, na prática, à chave que destrava o hardware e possibilita sua revenda.

Imagem: Internet

Posicionamento e procedimentos oficiais da Apple

A Apple disponibiliza a rede Buscar como ferramenta legítima de localização, bloqueio e remoção remota de conteúdo em iPhones perdidos ou roubados. No entanto, a empresa não realiza contato proativo com vítimas para comunicar achados de aparelhos ou oferecer “retirada imediata”. Toda e qualquer interação com os serviços oficiais deve ser iniciada pelo próprio usuário, mediante acesso direto ao site iCloud.com ou por meio do aplicativo Buscar em outro dispositivo Apple. Esse fluxo, descrito na documentação pública da companhia, contrasta com o método tentado pelos golpistas, que partem do contato inesperado rumo à vítima.

Dimensão geográfica e linguística da campanha

Todos os elementos técnicos observados apontam o Brasil como único alvo até o momento. As mensagens são redigidas em português do Brasil, os domínios contêm palavras relativas ao país e não há sinal de versões em outros idiomas. Além disso, a adaptação cultural, com solicitações de nota fiscal do dispositivo furtado, reforça o alinhamento da fraude a procedimentos comuns no mercado brasileiro de eletrônicos.

Consequências para usuários afetados

Uma vez que o aparelho é desvinculado da conta original, a vítima perde possibilidade de rastreio pelo Buscar e não consegue mais emitir alertas de perda. O acesso indevido às credenciais também oferece risco à integridade de dados armazenados no iCloud, como fotos, documentos e backups. Ainda que a campanha tenha como objetivo declarado ultrapassar o bloqueio de ativação, qualquer privilégio obtido pode ser explorado para fins adicionais, como leitura de mensagens, acesso a chaves de autenticação e alteração de informações pessoais.

Fatores que aumentam a taxa de sucesso dos criminosos

O sucesso do golpe se apoia em quatro pontos principais: 1) estado emocional de urgência vivido por quem perdeu o telefone; 2) similaridade visual minuciosa entre site falso e interface legítima; 3) uso de HTTPS e redirecionamentos pontuais para portais autênticos da Apple, que reforçam credibilidade; 4) promessa de solução rápida para recuperação do dispositivo, algo que inexiste nos processos oficiais da empresa. Essa combinação reduz a percepção de risco e leva a vítimas a fornecer dados sem verificação adicional.

Resumo dos achados da investigação

• 47 domínios falsos foram mapeados, todos em português e com menções à Apple.

• A campanha é restrita ao Brasil e orientada a quem teve iPhone roubado.

• Os criminosos se fazem passar por suporte oficial, enviam link e solicitam ID Apple, senha e documento com foto ou nota fiscal.

• Páginas falsas replicam a interface do iCloud e, em alguns casos, redirecionam o usuário a endereços autênticos da Apple.

• O objetivo final é remover o bloqueio de ativação e revender o aparelho.

A identificação tempestiva dessa operação de phishing destaca a importância de a vítima consultar unicamente canais confirmados da Apple, como o site iCloud.com e o aplicativo Buscar, quando precisar gerenciar um dispositivo perdido ou roubado.

Paulistano apaixonado por tecnologia e videojogos desde criança.

Transformei essa paixão em análises críticas e narrativas envolventes que exploram cada universo virtual.

No blog CELULAR NA MÃO, partilho críticas, guias e curiosidades, celebrando a comunidade gamer e tudo o que torna o mundo dos jogos e tecnologia tão fascinante.