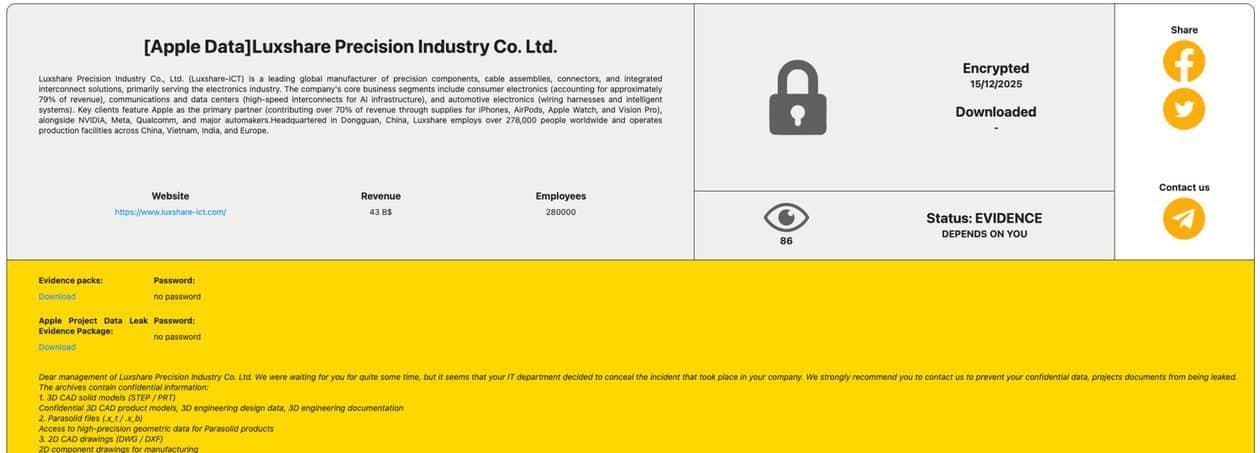

A invasão reivindicada pelo grupo de cibercriminosos RansomHub aos sistemas da Luxshare, no dia 15 de dezembro, coloca em risco informações técnicas sensíveis de produtos Apple já lançados e ainda inéditos, além de dados pessoais de funcionários. De acordo com a publicação especializada que examinou amostras divulgadas pelos hackers, os arquivos subtraídos incluem desde modelos de design assistido por computador até detalhes minuciosos de placas de circuito impresso. Embora nem a Luxshare nem a Apple tenham confirmado o incidente, a autenticidade aparente dos documentos amplia a gravidade do episódio para toda a cadeia de fornecimento da gigante norte-americana.

Quem são os principais envolvidos

O caso mobiliza três protagonistas: RansomHub, Luxshare e Apple. O primeiro é um coletivo de ransomware em atividade pelo menos desde 2024 e já descrito como um dos mais atuantes dos últimos anos. O segundo se destaca como fabricante contratual de alto volume para várias marcas globais, entre elas a Apple, que depende da empresa para montar dispositivos como iPhone, Apple Watch, AirPods e o visor Apple Vision Pro. A aparente vítima indireta, a Apple, encontra-se no centro da repercussão por causa dos projetos em desenvolvimento possivelmente expostos.

O que foi alegadamente comprometido

Segundo o RansomHub, a violação resultou na criptografia e exfiltração de arquivos confidenciais. Entre os itens listados aparecem:

• Modelos CAD que descrevem a geometria de componentes.

• Desenhos 2D detalhando partes específicas de hardware.

• PDFs classificados como secretos que tratam de processos industriais.

• Informações de fabricação de placas de circuito impresso.

• Listas de e-mails de funcionários da Apple.

Esse conjunto de dados, se autêntico, oferece material suficiente para engenharia reversa e pode auxiliar na descoberta de vulnerabilidades em nível de hardware, conforme alertou a análise independente que examinou as provas publicadas.

Quando e como a invasão ocorreu

A data atribuída ao comprometimento é 15 de dezembro. Detalhes técnicos sobre o vetor de ataque não foram divulgados, mas é possível observar, pelas próprias declarações do grupo, que os sistemas de TI da fornecedora foram alvo de ransomware-as-a-service (RaaS). Essa modalidade implica o uso de programas maliciosos oferecidos como serviço, permitindo que afiliados operem ferramentas de criptografia sem necessidade de grande expertise técnico.

Inovações atribuídas ao RansomHub incluem rotinas de criptografia capazes de ser disparadas à distância, o que amplia o raio de ação dos atacantes e reduz o tempo de reação das vítimas. Após a invasão, parte dos dados foi colocada na dark web como “prova de vida” para pressionar negociações, seguindo o padrão de duplo sequestro: bloqueio de sistemas internos e ameaça de divulgação pública.

Onde os impactos podem ser sentidos

O centro do incidente está nas instalações digitais da Luxshare, mas os efeitos potenciais extrapolam essa empresa. Além de Apple, outros clientes cujos documentos aparecem nos pacotes analisados incluem NVIDIA, LG, Geely e Tesla. Isso sugere que informações de múltiplas corporações podem estar misturadas no conjunto roubado, ampliando o risco de danos competitivos e de exposição de propriedade intelectual.

Por que o ataque desperta preocupação estratégica

A Apple baseia uma parte significativa de sua vantagem de mercado na confidencialidade de projetos. A possível presença de arquivos que cobrem o período de 2019 a 2025 indica não só referências a dispositivos já disponíveis, mas também a produtos que ainda aguardam lançamento. Esse cenário afeta:

• Planejamento de marketing, pois vazamentos podem antecipar especificações.

• Valores de mercado, já que rumores fundamentados influenciam expectativas de investidores.

• Segurança de usuários, caso manuais técnicos permitam exploração de brechas físicas.

Confirmação e autenticidade dos dados

Até o momento, nem Apple nem Luxshare se pronunciaram oficialmente. No entanto, a equipe que examinou o material publicado relata correlação entre o conteúdo dos arquivos e nomenclaturas internas conhecidas do ecossistema Apple, além de menção a projetos de outras empresas cuja parceria com a fornecedora é pública. Essa leitura preliminar reforça a possibilidade de que os documentos sejam genuínos, embora uma validação conclusiva dependa de auditorias internas que não foram divulgadas.

Perfil do grupo RansomHub

Identificado pela primeira vez em 2024, o RansomHub rapidamente se projetou entre os atores mais ativos no cenário global de ransomware. A organização opera no modelo RaaS, fornecendo infraestrutura e suporte para afiliados. Seu modus operandi inclui:

Imagem: Cybernews

• Ameaça dupla de bloquear sistemas e divulgar dados sigilosos.

• Divulgação parcial de amostras para provar a posse do material.

• Publicação em blogs na dark web para aumentar pressão pública.

• Ferramentas de criptografia com execução remota, viabilizando campanhas em larga escala.

No incidente da Luxshare, o grupo chegou a declarar que aguardava contato da equipe de TI da fornecedora, insinuando que a empresa estaria tentando ocultar o ataque. A mensagem, publicada em seu site oculto, reforça a tática de constranger a vítima para acelerar negociações.

Importância da Luxshare para a Apple

A Luxshare Logistic e Precision é parte central da rede de montagem da Apple. A companhia contribui para linhas de produção de iPhone, Apple Watch, AirPods e Apple Vision Pro. Qualquer interrupção operacional ou perda de propriedade intelectual afeta o ritmo de fabricação, o controle de qualidade e a introdução de novas gerações de dispositivos.

Além disso, a dependência de parceiros terceirizados aumenta a superfície de ataque da Apple. Mesmo com camadas de auditoria e protocolos de segurança, a complexidade da cadeia global facilita brechas quando um participante é comprometido.

Espectro temporal dos arquivos vazados

Os documentos abrangem um intervalo de seis anos, de 2019 a 2025. Essa janela temporal significa que arquivos relativos a lançamentos passados dividem espaço com rascunhos de hardware que ainda podem estar em fase de protótipo. A coexistência desses dados obriga equipes de engenharia a:

• Rever cronogramas de lançamento se especificações forem divulgadas.

• Avaliar modificações de design para minimizar riscos de cópia.

• Intensificar testes de segurança contra exploits previamente desconhecidos.

Consequências em potencial para o ecossistema de tecnologia

A exposição simultânea de documentos de Apple, NVIDIA, LG, Geely e Tesla cria um precedente de alto impacto para o setor. Além de custos de resposta ao incidente, as empresas podem enfrentar:

• Aumento de tentativas de phishing usando e-mails internos vazados.

• Litígios ou sanções regulatórias caso dados pessoais sejam considerados sensíveis.

• Necessidade de refinar protocolos de acesso a informação confidencial junto a fornecedores.

Status atual e próximos passos

No momento, a verificação externa apoia a legitimidade do vazamento, mas não há declaração oficial das empresas mencionadas. O RansomHub segue veiculando trechos de arquivos para sustentar sua reivindicação e pressiona por contato. Paralelamente, pesquisadores de segurança monitoram a propagação dos dados para avaliar o alcance efetivo da exposição.

Enquanto a ausência de confirmação formal persiste, o incidente já serve de alerta para a vulnerabilidade de ecossistemas industriais complexos e para a necessidade de políticas mais rígidas de segurança entre contratantes e contratados.

Paulistano apaixonado por tecnologia e videojogos desde criança.

Transformei essa paixão em análises críticas e narrativas envolventes que exploram cada universo virtual.

No blog CELULAR NA MÃO, partilho críticas, guias e curiosidades, celebrando a comunidade gamer e tudo o que torna o mundo dos jogos e tecnologia tão fascinante.